Você pode configurar sua conta do Azure Active Directory e a conta LastPass MFA ou LastPass Identity para que o aplicativo LastPass MFA possa ser usado para autenticação quando você fizer logon em qualquer aplicativo de logon único em que use sua conta do Azure Active Directory.

Requisitos de conta

Configure o Admin Console LastPass

- Abra um aplicativo editor de texto, que será usado em etapas posteriores.

- Na barra de ferramentas do navegador da web, clique no ícone LastPass inativo

.

. - Digite seu endereço de e-mail e senha mestra e clique em Login .

Se solicitado, conclua as etapas para Autenticação multifator (se estiver habilitada em sua conta).

- Uma vez conectado, clique no ícone LastPass ativo

na barra de ferramentas do navegador da web e selecione Admin Console .

na barra de ferramentas do navegador da web e selecione Admin Console . - Uma nova janela ou guia do navegador da web será aberta e exibirá o Console de administração do Password Manager.

- Clique em MFA ou SSO e MFA na navegação à esquerda.

- Vá para na navegação à esquerda.

- Em OAuth, clique em Ativar .

- No campo URL de retorno de chamada, copie e cole o seguinte URL: https://login.microsoftonline.com/common/federation/OAuth2ClaimsProvider .

- Clique em Salvar .

- Em ID do cliente, clique no ícone Copiar

para copiar o valor do ID do cliente para a área de transferência e cole-o no aplicativo editor de texto.

para copiar o valor do ID do cliente para a área de transferência e cole-o no aplicativo editor de texto. - Copie o JSON abaixo e cole-o em seu aplicativo editor de texto. Substitua <seu ID de cliente exclusivo> pelo valor de ID de cliente que você colou anteriormente em seu aplicativo de editor de texto.

{

"AppId": "002a1c97-1381-4f73-a9c9-c049e8ef3a82",

"ClientId": "<seu ID de cliente exclusivo>",

"Controles": [

{

"ClaimsRequested": [{"Type": "amr", "Value": "2fa", "Values": null

}],

"Id": "LastPassIdentityMFALogin",

"Nome": "Login da identidade LastPass no MFA"

}

],

"DiscoveryUrl": "https://identity.lastpass.com/oauth/.well-known/openid-configuration",

"Nome": "Identidade LastPass MFA"

}

Configurar o acesso condicional para o Azure AD

- Entre em sua conta do Azure AD em https://portal.azure.com .

- Vá para .

- Selecione Controles personalizados .

- Clique em Novo controle personalizado .

- Copie o JSON da Etapa 13 (na seção anterior) e cole-o na janela de controle personalizado. Observe que você deve incluir seu ID de cliente exclusivo.

- Clique em Criar .

- Clique em Nova política .

- Digite um nome para sua política (por exemplo, Autenticação Multifator LastPass).

- Clique em Usuários e grupos e selecione os usuários e grupos desejados (por exemplo, Todos os usuários).

- Clique em Aplicativos ou ações em nuvem e selecione os aplicativos em nuvem para os quais deseja requerer a Autenticação multifator usando o aplicativo LastPass MFA (por exemplo, Todos os aplicativos em nuvem).

- Em Controles de acesso, clique em Conceder .

- Clique no botão de rádio da opção Conceder acesso .

- Marque a caixa para habilitar a opção de login LastPass Identity MFA .

- Quando terminar, clique em Selecionar .

- Em Habilitar política, mude o botão para Ativado .

- Clique em Criar .

Envie o e-mail de ativação do LastPass MFA aos usuários

- Na barra de ferramentas do navegador da web, clique no ícone LastPass inativo

.

. - Digite seu endereço de e-mail e senha mestra e clique em Login .

Se solicitado, conclua as etapas para Autenticação multifator (se estiver habilitada em sua conta).

- Uma vez conectado, clique no ícone LastPass ativo

na barra de ferramentas do navegador da web e selecione Admin Console .

na barra de ferramentas do navegador da web e selecione Admin Console . - Uma nova janela ou guia do navegador da web será aberta e exibirá o Console de administração do Password Manager.

- Selecione MFA ou SSO e MFA na navegação à esquerda.

- Selecione na navegação à esquerda.

- Clique em Convidar usuários MFA necessários .

Um novo e-mail de ativação é enviado a todos os usuários necessários com instruções sobre como ativar o LastPass MFA .

A configuração está completa

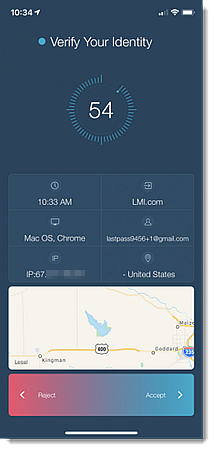

Tudo pronto! No futuro, quando seus usuários fizerem logon no Azure AD SSO com a senha da conta do Azure AD, eles serão solicitados a autenticar usando o aplicativo LastPass MFA .

Este artigo foi útil?

Que bom!

Obrigado pelo seu feedback

Desculpe! Não conseguimos ajudar você

Obrigado pelo seu feedback

Feedback enviado

Agradecemos seu esforço e tentaremos corrigir o artigo