Você pode configurar o Freshservice para fornecer SAML Single Sign-On para seus usuários. Dessa forma, eles não precisam fornecer credenciais de login separadas para o Freshservice. A autenticação do usuário é feita por qualquer provedor SAML que você configurar do seu lado e os atributos do usuário, como endereço de e-mail, são enviados de volta ao Freshservice.

| Nota: Se você se inscreveu no Freshworks Suite of Products a partir de fevereiro de 2020, poderá configurar o logon único do SAML 2.0 para Freshservice usando sua conta da organização Freshworks . |

Uma visão geral do SAML

O SAML (Security Assertion Markup Language) é um mecanismo usado para comunicar identidades entre dois aplicativos da web. Ele permite o logon único baseado na Web e, portanto, elimina a necessidade de manter várias credenciais para vários aplicativos e reduz o roubo de identidade.

O SAML geralmente envolve três coisas:

Um usuário | A pessoa que solicita o serviço. |

Um provedor de serviços | O aplicativo que fornece o serviço ou protege o recurso. |

Um provedor de identidade | O serviço / repositório que gerencia as informações do usuário. |

Um usuário solicita um SAML SSO para acessar um recurso protegido por um provedor de serviços. O provedor de serviços solicita que o provedor de identidade autentique o usuário. O provedor de identidade verifica a existência do usuário e envia de volta uma declaração ao provedor de serviços que pode ou não incluir as informações do usuário. A comunicação entre a identidade e os provedores de serviços ocorre no formato de dados SAML.

Você pode configurar o Freshservice para atuar como um provedor de serviços nesse mecanismo. Você pode usar seu próprio servidor SAML para atuar como um provedor de identidade ou usar alguns aplicativos de terceiros, como OneLogin, Okta etc.

Campos exigidos pelo Freshservice para integração com SAML

Você pode usar serviços de terceiros como o OneLogin, o Okta ou qualquer provedor de identidade para verificar a identidade dos usuários. Você precisa obter as seguintes informações do seu provedor de identidade para configurar o SAML SSO no Freshservice:

URL de login SAML | O usuário é redirecionado para este URL quando solicita o SAML SSO no Freshservice. |

URL de logoff do SAML | O usuário é redirecionado para este URL quando efetua logout. Isso é opcional. Se essas informações não forem fornecidas pelo provedor de identidade, o usuário será redirecionado para o portal. |

Certificado SAML | Certificado SHA256 fornecido pelo provedor de identidade que o Freshservice usa para validar a autenticidade do provedor de identidade. |

Campos exigidos pelo seu provedor de identidade

O provedor de identidade requer um URL de asserção do consumidor para o qual ele redireciona o usuário após a autenticação.

Você precisa fornecer a URL neste formato: https: // <seudominio> .freshservice.com / login / saml

Quando o usuário solicita o SSO SAML chegando ao Freshservice Portal, a asserção XML criptografada será enviada para esse URL.

Se você adicionar um serviço fresco como um aplicativo no seu provedor de identidade, o usuário será redirecionado para este URL quando clicar no botão Freshservice.

Como o SSO do SAML no Freshservice funciona?

- O usuário deseja fazer login no Freshservice usando o SAML SSO.

- O Freshservice redireciona o usuário para a URL de login do Identity Provider, por exemplo, OneLogin.

- O usuário insere suas credenciais e o provedor de identidade valida o usuário.

- O Provedor de identidade redireciona o usuário para o URL da declaração de consumidor do Freshservice e passa uma declaração SAML criptografada informando ao Freshservice que o usuário é válido.

- Os atributos do usuário, como endereço de e-mail, nome e sobrenome do usuário, serão enviados junto com a asserção pelo provedor de identidade ao Freshservice.

- O Freshservice verifica o certificado SHA256 do provedor de identidade e concede acesso ao usuário.

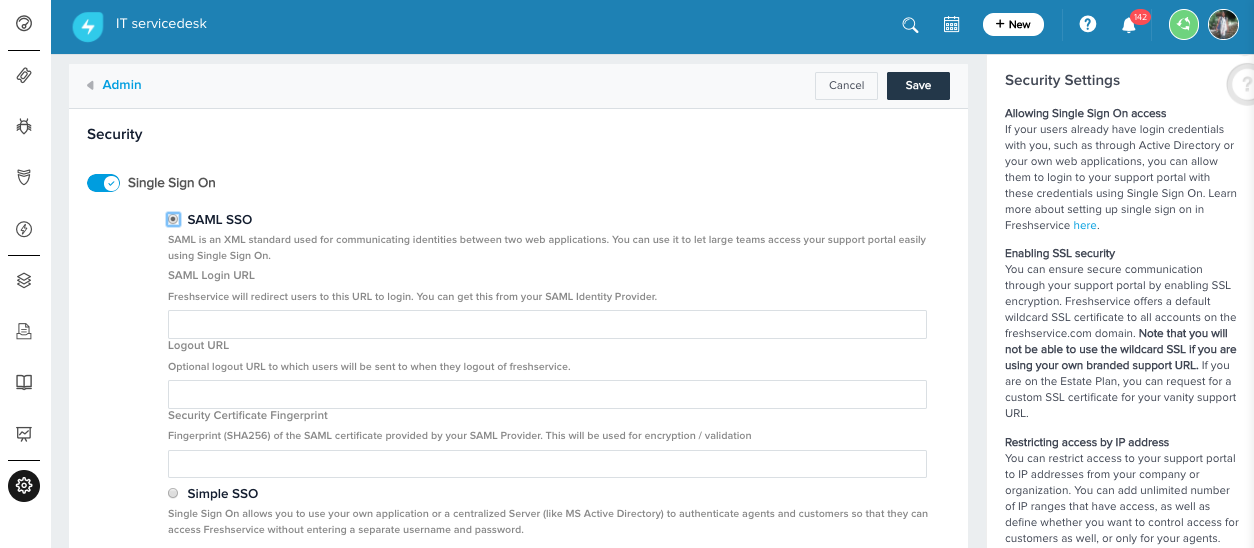

Ativando o logon único SAML no Freshservice

- Faça login no seu Freshservice como administrador.

- Vá para Admin> Segurança do helpdesk.

- Clique na alternância SSO para habilitá-lo.

- Clique no botão de opção SAML SSO. Você precisará copiar o URL de logon, o URL de logout (opcional) e o certificado SHA256 do provedor de identidade e colá-los nessas caixas de texto.

- Clique em Salvar para começar a usar o SAML SSO imediatamente.

|

Para acessar as configurações de segurança da organização:

- Faça login na sua conta Freshservice.

- Clique no ícone Configurações do administrador .

- Clique em Segurança do helpdesk em Configurações gerais.

- Clique no link - Gerenciar a segurança do helpdesk a partir do Freshworks 360 Security . Isso abre a página Segurança da organização em uma nova guia.

Atributos de usuário reconhecidos pelo Freshservice

Freshservice reconhece os seguintes atributos do provedor de identidade

Atributo | Nome do Atributo | Requeridos? | Descrição |

Endereço de e-mail | NameID | sim | O endereço de e-mail do usuário atuará como o nome de usuário no Freshservice. Quando um novo usuário faz login, o Freshservice cria uma conta usando esse endereço de e-mail automaticamente. |

Primeiro nome | primeiro nome | Não | Primeiro nome do usuário. |

Último nome | último nome | Não | Sobrenome do usuário. |

Titulo do trabalho | Titulo do trabalho | Não | Cargo do usuário. |

telefone | telefone | Não | Número de telefone do usuário. |

Móvel | Móvel | Não | Número de celular do usuário. |

Departamento | departamento | Não | Departamento do usuário. Se o departamento não existir no Freshservice, um novo departamento será criado. Os novos valores de departamento são sempre substituídos. |

Gerente de relatórios | reportingManager | Não | O endereço de e-mail do gerente ao qual o usuário se reporta. Se o e-mail do gerente de relatórios não existir no Freshservice, um novo solicitante será criado. |

Endereço | endereço | Não | Endereço do usuário. |

Fuso horário | fuso horário | Não | Fuso horário do usuário. O valor deve seguir o formato especificado neste artigo. |

Língua | língua | Não | Idioma do usuário. O valor deve seguir o formato especificado neste artigo. |

Localização | localização | Não | A localização do usuário. O valor do local deve existir no Freshservice. |

Os campos personalizados | custom_field_ <field_name> | Não | Campos personalizados definidos para usuários. O espaço reservado <field_name> refere-se ao atributo name retornado pela operação da API Listar todos os campos do solicitante (para todos os campos nos quais default = false. |

O endereço do usuário é o único campo obrigatório necessário para o novo serviço. Aqui está um código de exemplo de como o endereço de e-mail é passado:

< saml: NameID Format = "urn: oasis: nomes: tc: SAML: 1.1: nameid-format: emailAddress"> exemplo @ test.freshservice.com </ saml: NameID>

Se esse código for enviado pelo provedor de identidade, um usuário com o nome de usuário como "exemplo" será criado no Freshservice.

Erros de login

Um usuário será negado a fazer login no Freshservice devido aos seguintes motivos:

Mensagem de erro | Descrição |

Nenhuma impressão digital ou certificado nas configurações | O SSO foi desativado ou a impressão digital do certificado não está configurada no Freshservice. |

Resposta em branco | Resposta SAML inválida / vazia recebida |

O tempo atual é anterior à resposta / O tempo atual é muito posterior à resposta | Há uma diferença horária entre a solicitação e a resposta de validação do Freshservice. A hora no provedor SAML precisa ser verificada quanto à diferença no relógio. |

O login não foi bem-sucedido | Você não está autorizado a acessar o aplicativo. Ou o aplicativo não está atribuído a você pelo provedor de identidade |

Durante esses casos, o usuário será redirecionado para http://suaempresa.freshservice.com/login/normal com a mensagem de erro exibida. A partir daí, o usuário pode fazer login normalmente.

Este artigo foi útil?

Que bom!

Obrigado pelo seu feedback

Desculpe! Não conseguimos ajudar você

Obrigado pelo seu feedback

Feedback enviado

Agradecemos seu esforço e tentaremos corrigir o artigo